Introdução

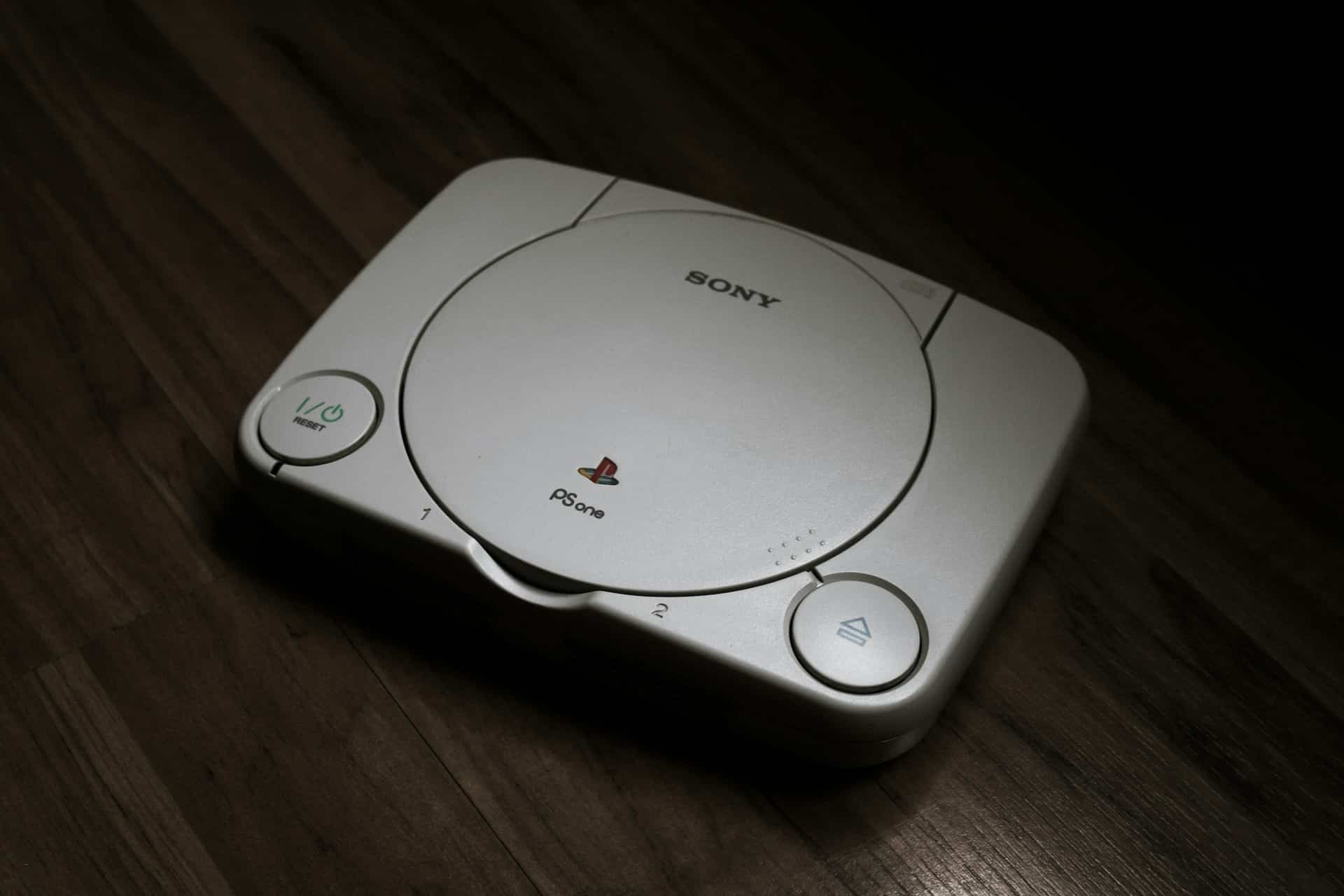

No início dos anos 90, quando o PlayStation 1 (PS1) foi lançado pela Sony, o mercado de videogames passava por uma transição significativa: a mudança dos cartuchos para os CDs como mídia principal. Essa transição trouxe inúmeras vantagens como maior capacidade de armazenamento, custos de produção reduzidos e a possibilidade de incluir vídeos e áudios de alta qualidade. No entanto, também criou um novo desafio: como proteger os jogos contra cópias não autorizadas?

Diferentemente dos cartuchos, que possuíam hardware proprietário difícil de replicar, os CDs eram um formato padronizado e, com o barateamento dos gravadores de CD, tornou-se tecnicamente possível para usuários comuns copiarem jogos. A Sony precisava desenvolver mecanismos eficientes de proteção contra pirataria que funcionassem em um meio físico relativamente aberto como o CD. Este post detalha a fascinante briga de gato e rato entre a Sony e os hackers, mostrando como cada inovação em proteção era eventualmente contornada por uma nova técnica de pirataria.

Primeiro Round: O Wobble Groove vs. Disc Swap e Modchips

A Inovação da Sony: Fabricação Especial e Wobble Groove

O mecanismo inicial de proteção contra pirataria do PlayStation 1 foi uma engenhosa modificação física na estrutura do CD, conhecida como wobble groove (sulco ondulado). Esta proteção só era possível graças ao método de prensagem industrial que a Sony utilizava para fabricar seus discos.

Enquanto CDs normais são gravados por um laser que cria uma espiral contínua de dados, os discos do PS1 passavam por um processo de fabricação especial que introduzia uma pequena oscilação radial na posição dessa espiral, especificamente na área do lead-in (início do disco). Esta ondulação era uma assinatura física impossível de ser replicada por gravadores de CD convencionais da época, que só podiam mover seus lasers em duas dimensões durante a gravação, não em três como seria necessário para reproduzir o wobble.

O console PlayStation foi projetado para detectar esta ondulação e decodificá-la como uma sequência de quatro caracteres ASCII que indicavam a região do disco:

- “SCEI” para discos japoneses (NTSC-J)

- “SCEA” para discos americanos (NTSC-U/C)

- “SCEE” para discos europeus (PAL)

- “SCEW” para o PlayStation Yaroze (versão para desenvolvedores)

Além da cor preta característica dos CDs do PlayStation (que, ao contrário da crença popular, não tinha efeito anti-pirataria), esta modificação física era o que realmente protegia os jogos contra cópias não autorizadas.

A Primeira Resposta dos Hackers: O Disc Swap

A primeira técnica desenvolvida para contornar a proteção do PS1 foi o disc swap. Este método simples explorava o fato de que a verificação do wobble groove acontecia apenas uma vez, durante a inicialização do console.

A técnica funcionava assim:

- O usuário iniciava o console com um disco original

- Logo após a verificação inicial o disco gira mais devagar, então, o disco original era removido

- Um disco pirata era inserido no seu lugar

No vídeo a seguir é possível ver a técnica sendo aplicada:

Várias variações do disc swap foram desenvolvidas:

- CD Player Swap Trick: Utilizava o player de CD do console, aproveitando-se do fato de que, em versões iniciais do PlayStation, a verificação não era repetida ao voltar do modo CD player

- Audio Menu Swap Trick: Similar ao anterior, mas utilizando o menu de áudio do PlayStation

- Hot Swap: Método mais arriscado que envolvia remover o disco enquanto ele ainda estava girando

Essas técnicas, embora arriscadas para a unidade de CD, foram as primeiras soluções para quem queria jogar cópias ou importações sem modificar o console.

A Segunda Resposta dos Hackers: Os Modchips

Logo após o surgimento do disc swap, uma solução mais permanente e conveniente foi desenvolvida: os modchips. Estes pequenos circuitos eletrônicos, quando instalados dentro do console, simulavam o sinal do wobble groove, fazendo o PlayStation acreditar que estava lendo um disco original.

Os primeiros modchips eram relativamente simples: placas programadas com microcontroladores PIC8 que injetavam um sinal específico no console. Para entender como funcionavam, é importante saber que nas primeiras versões do PlayStation, existia uma linha de sinal dedicada que saía do leitor de CD e ia até a placa principal, transmitindo os dados do wobble groove. Os modchips simplesmente se conectavam a essa linha e injetavam constantemente os códigos regionais (“SCEI”, “SCEA”, etc.”), enganando o console para que acreditasse estar lendo um disco original. Com isso, qualquer CD gravado em casa podia ser lido pelo console modificado.

A facilidade de instalação desses chips (especialmente em países como o Brasil) e seu baixo custo provocaram uma explosão na pirataria de jogos para PlayStation, com bancas e pequenas lojas vendendo CDs piratas por uma fração do preço dos originais.

Segundo Round: Anti-Modchip e LibCrypt vs. Modchips Stealth

A Contraofensiva da Sony: Detecção de Modchips e LibCrypt

Quando a Sony percebeu que os modchips estavam se tornando um problema sério, a empresa desenvolveu uma estratégia dupla para combater a pirataria:

1. Detecção de Modchips

Os primeiros modchips tinham uma falha crítica: eles injetavam o código regional (“SCEI”, “SCEA”, etc.) constantemente, mesmo durante a execução do jogo. Em um PlayStation não modificado, esse sinal só aparecia durante a inicialização e depois desaparecia.

A Sony aproveitou essa característica para implementar verificações no código dos jogos que:

- Monitoravam a linha de sinal durante o gameplay, quando ela deveria estar inativa

- Se o sinal regional continuasse ativo durante o jogo (característica única de consoles com modchip), o software podia:

- Exibir mensagens alertando sobre a cópia pirata

- Travar o jogo em pontos estratégicos

- Introduzir falhas propositais na jogabilidade

Além disso, alguns jogos foram programados para reiniciar a unidade de CD durante a partida, forçando novas verificações de autenticidade que invalidavam o método de disc swap.

2. Sistema LibCrypt

Em 1998, a Sony introduziu uma proteção ainda mais sofisticada chamada LibCrypt, particularmente comum em jogos europeus (PAL). O LibCrypt funcionava de uma maneira muito mais complexa:

- Utilização dos subcanais do CD: O sistema armazenava dados de autenticação em áreas especiais do CD chamadas subcanais, que normalmente continham metadados como informações de tempo e indexação.

- Inacessibilidade para gravadores comuns: Esses subcanais não podiam ser acessados ou gravados pelos equipamentos de gravação de CD domésticos da época.

- Verificação em múltiplas camadas:

- Primeiro, o jogo verificava se havia um modchip detectável

- Depois, tentava decodificar o código de autenticação dos subcanais

- Se os dados não pudessem ser lidos ou estivessem incorretos, o jogo sabia que era uma cópia não autorizada

O jogo Medievil foi o primeiro título europeu a implementar essa proteção, seguido por muitos outros grandes lançamentos na região PAL.

A Resposta dos Hackers: Modchips Stealth

Os hackers rapidamente perceberam a vulnerabilidade dos modchips originais e desenvolveram uma nova geração: os modchips stealth (furtivos). Estes dispositivos mais sofisticados funcionavam de forma muito diferente dos seus predecessores:

Características dos Modchips Stealth:

- Ativação seletiva: Diferentemente dos primeiros modchips que enviavam o sinal regional constantemente, os modchips stealth eram inteligentes o suficiente para:

- Injetar o sinal regional apenas durante a inicialização do sistema

- Desligar-se automaticamente após a verificação inicial

- Reativar-se apenas quando necessário (como durante reinicializações da unidade de CD)

- Indetectabilidade: Por permanecerem inativos durante o jogo, estes modchips não podiam ser detectados pelos métodos anti-pirataria que procuravam pelo sinal regional constante.

- Circuitos mais complexos: Os modchips stealth utilizavam microcontroladores mais avançados que podiam monitorar o estado do sistema e alternar entre modos ativo e inativo.

Modelos populares como o PSOne Messiah, o ONEChip e o Neo4 implementavam essas funcionalidades stealth, tornando-se virtualmente impossíveis de detectar pelos métodos convencionais.

Contornando o LibCrypt

Para contornar a proteção LibCrypt, os hackers desenvolveram duas abordagens:

- Patches específicos por jogo: Programas que modificavam as imagens ISO dos jogos, removendo as verificações do LibCrypt antes de gravar o CD pirata.

- Modchips com funções avançadas: Alguns modchips stealth mais sofisticados podiam emular parcialmente os dados dos subcanais ou redirecionar as verificações para outros setores do disco.

Esse segundo round da batalha tecnológica elevou significativamente o nível técnico tanto das proteções quanto dos métodos para contorná-las, demonstrando a crescente sofisticação de ambos os lados nesta guerra de segurança.

Terceiro Round: Proteções Específicas por Jogo vs. Patches e Soft-Mods

O Último Esforço: Proteções Customizadas e “Trollagem” Anti-Pirataria

Em um esforço final para combater a pirataria, a Sony começou a trabalhar diretamente com desenvolvedores para implementar proteções específicas em seus jogos. Alguns títulos implementaram verificações criativas:

- Jogos que reiniciavam a unidade de CD durante o gameplay para forçar novas verificações

- Verificações CRC em pontos críticos do jogo

- Dados essenciais armazenados em setores protegidos pelo LibCrypt

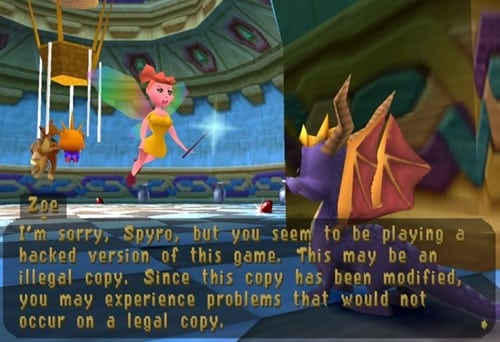

Além disso, os desenvolvedores começaram a adicionar consequências criativas (verdadeiras “trollagens”) quando detectavam que o jogo estava sendo executado em um console com cópia pirata. Como em Spyro 3: Year of the Dragon, a fada Zoe alertava o jogador sobre a versão pirata do jogo; e o jogo então corrompia e apagava o progresso salvo ao chegar no último chefe, além de remover itens importantes e mudar o idioma aleatoriamente.

A Última Resposta: Patches de Software e Soft-Mods

Para contornar as proteções cada vez mais sofisticadas, os hackers desenvolveram ferramentas de software que analisavam e modificavam as imagens dos jogos, removendo ou neutralizando as verificações anti-pirataria.

O último estágio dessa evolução foram os “soft-mods” (modificações por software), como o Tonyhax International, que surgiram mais tarde, já no final da vida do PS1 e início dos anos 2000. Esses métodos utilizavam saves de jogos específicos para explorar vulnerabilidades e carregar backups sem necessidade de modchips ou swaps arriscados, representando o clímax da engenhosidade da comunidade hacker.

Contexto Histórico e Impacto na Indústria

O Panorama Tecnológico dos Anos 90

A briga de gato e rato entre a Sony e os piratas ocorreu em um momento singular: o início da era digital doméstica. Os gravadores de CD, inicialmente caros e raros, tornaram-se gradualmente mais acessíveis. Ao mesmo tempo, a internet estava em seus primórdios, permitindo a disseminação global de conhecimentos técnicos sobre modchips e métodos de pirataria.

No Brasil e em outros países em desenvolvimento, onde jogos originais eram extremamente caros devido a impostos e taxas de importação, a pirataria do PlayStation 1 foi particularmente intensa. CDs piratas eram vendidos por preços muito baixos em feiras e camelôs, o que, ironicamente, contribuiu para a popularização do console nesses mercados.

Lições Aprendidas e Legado

A experiência do PS1 ensinou à indústria de games lições valiosas sobre proteção contra pirataria. Nos consoles subsequentes, as empresas implementaram outras soluções para proteção contra pirataria:

- O Dreamcast utilizou o formato proprietário GD-ROM

- O PlayStation 2 implementou uma combinação de proteções em hardware e software mais robustas

- Consoles modernos adotaram verificações online constantes e criptografia avançada

No entanto, como observou Jerry Pournelle em 1983, um princípio se manteve verdadeiro: “Para cada sistema de proteção contra cópia, há um hacker pronto para vencê-lo.”

Conclusão

A história do mecanismo anti-pirataria do PlayStation 1 representa um fascinante capítulo na evolução dos sistemas de proteção de videogames. O engenhoso wobble groove e as proteções em software como o LibCrypt demonstraram a criatividade dos engenheiros da Sony, enquanto as técnicas para contorná-los revelaram a persistência e engenhosidade da comunidade de hackers.

Essa briga de gato e rato entre proteção e pirataria moldou o desenvolvimento de consoles futuros e continua influenciando as estratégias de proteção de propriedade intelectual na indústria de games até hoje. O legado do PS1 vai além de seus jogos icônicos – inclui também as lições aprendidas sobre as limitações e possibilidades da proteção tecnológica em um mundo cada vez mais digitalizado.

Este post é uma análise técnica e histórica, com propósito educacional, sobre os sistemas de proteção contra pirataria utilizados no PlayStation 1 e como foram superados. Não incentivamos ou endossamos a pirataria de software.